Creación de perfiles de control de acceso

De forma predeterminada, cuando se publica una experiencia de Brightcove Engage™, las experiencias son públicas:

- Aplicaciones móviles - Cualquier persona con la clave de acceso y puede acceder a la aplicación

- Aplicaciones Web - Cualquier persona con la URL del sitio podrá acceder al portal web

Los perfiles de control de acceso se pueden crear para que los usuarios se vean obligados a autenticarse con credenciales válidas antes de que puedan acceder a la aplicación/sitio. Brightcove Engage admite el estándar de lenguaje de marcado de aserción de seguridad 2.0 (SAML 2.0) para intercambiar datos de autenticación y autorización entre dominios de seguridad.

Brightcove Engage es compatible con la mayoría de los principales proveedores de identidades, incluidos:

- Ping

- OneLogin

- Auth0

- ADFS 2.0/3.0

- Google G Suite

- Shibboleth

- Okta

- Salesforce.com

Otros proveedores que utilicen el estándar SAML 2.0 también funcionarán.

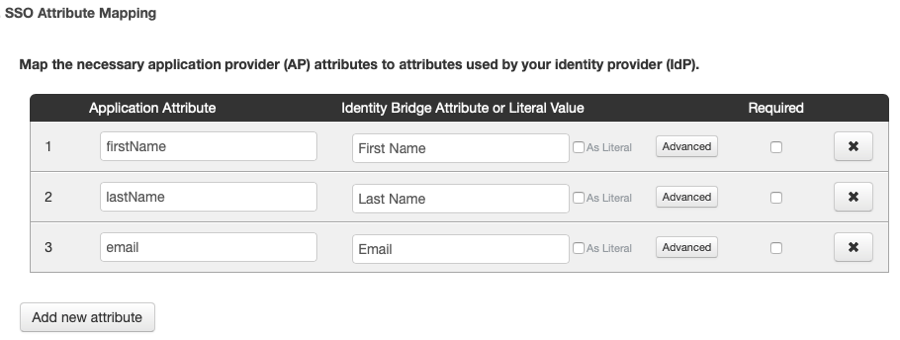

Al configurar el software SSO, asigne los siguientes atributos:

- FirstName se asigna a Nombre

- Apellido se asigna a Apellidos

- Correo electrónico Maps to Email

A continuación se muestra un mapeo de ejemplo:

Al exponer estos valores, el nombre y el correo electrónico del usuario aparecerán en la página Perfil de la aplicación móvil y también aparecerán como parte del análisis de vídeo dentro de la aplicación Brightcove Engage.

Creación de un nuevo perfil

Los perfiles de control de acceso se crean como parte de la configuración del proyecto y, a continuación, se asignan a experiencias.

Para crear un perfil de control de acceso, siga estos pasos:

- Inicie sesión en Brightcove Engage.

- En la página Proyectos , haga clic en Configuración.

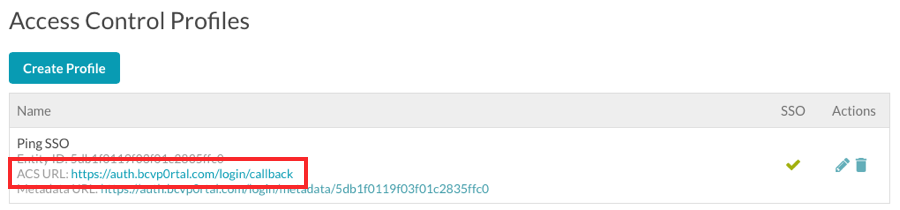

- En la navegación izquierda, haga clic en Perfiles de control de acceso. Se mostrará la página Perfiles de Control de Acceso con una lista de perfiles (si los hay) que se han creado.

- Haga clic en Crear perfil.

- Escriba un nombre para el perfil.

- ( Opcional) Configurar un tiempo de espera de sesión. Este es el tiempo que un usuario puede iniciar sesión en una aplicación antes de que tenga que volver a autenticarse. Observaciones:

- Su proveedor de inicio de sesión único debe estar configurado para forzar la reautenticación o para tener un tiempo de espera de sesión inferior a este tiempo de espera. De lo contrario, cuando transcurra nuestro tiempo de espera se producirá una redirección a su proveedor de SSO, que emitirá inmediatamente como respuesta que el usuario tiene la sesión iniciada.

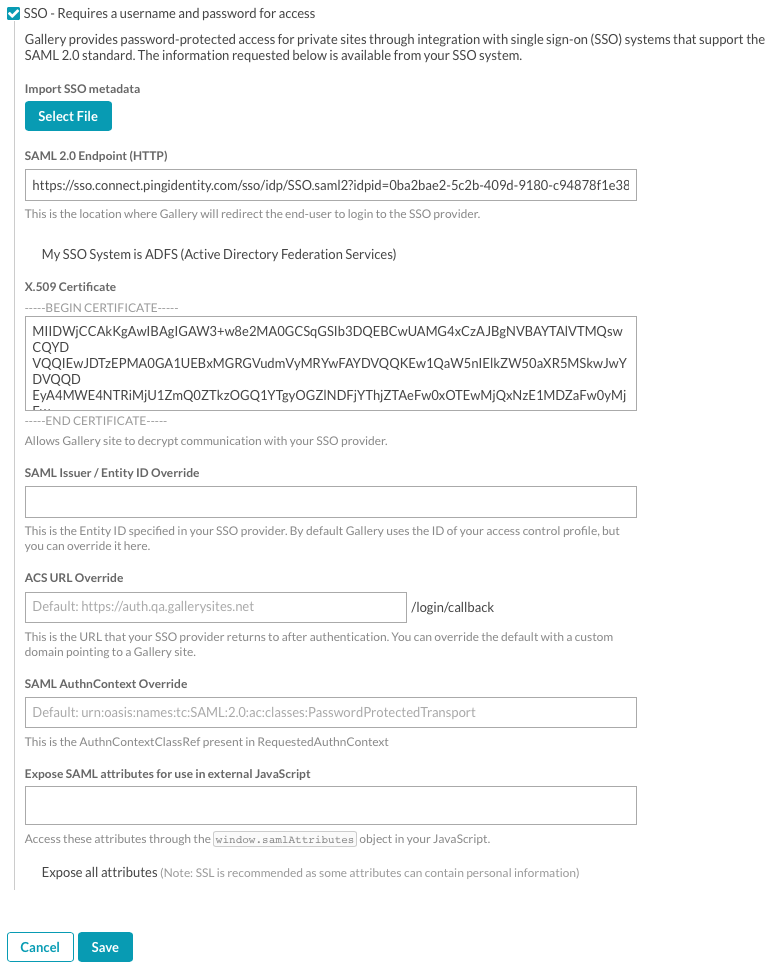

- Seleccione la opción SSO. Se mostrarán las opciones de configuración de SSO.

- Si tiene un archivo de exportación de sus metadatos SAML 2.0, haga clic en Seleccionar archivo y, a continuación, examine y seleccione el archivo de metadatos. De esta forma se rellenan automáticamente los campos Punto final SAML 2.0 y Certificado X.509.

- Indique un valor para el Punto final SAML 2.0 (HTTP). Su proveedor de SAML debe proporcionarle este valor.

- Indique un valor para el Certificado X.509. Su proveedor de SAML debe proporcionarle este valor.

- (Opcional) Introduzca la sustitución del emisor o de la entidad SAML. Introduzca aquí un valor para, opcionalmente, reemplazar al emisor SAML.

- (Opcional) Introduzca la sustitución de URL de ACS. Introduzca aquí un valor, optativamente, para reemplazar la dirección ACL URL.

- (Opcional) Introduzca la sustitución de AuthnContext de SAML. Introduzca aquí un valor para anular opcionalmente el AuthnContext SAML.

- (Opcional) Introduzca los atributos SAML que desee pasar a su JavaScript externo.

- (Opcional) Marque Exponer todos los atributos para exponer todos los atributos SAML para utilizarlos en JavaScript externo.

- Haga clic en Guardar.

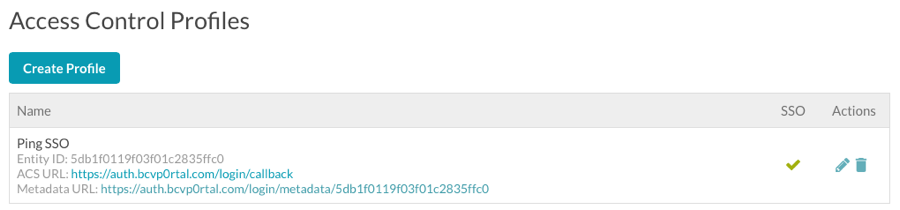

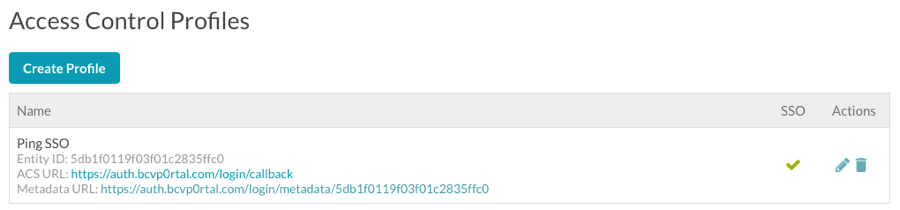

- Compruebe que el perfil creado aparezca en la lista de Perfiles de control de acceso.

Para editar o eliminar un perfil de control de acceso, haga clic en el icono edit (![]()

![]() ) o delete () asociado al perfil. Una vez creados los perfiles de control de acceso, se pueden asignar a un sitio como parte de las propiedades del sitio. Para obtener información, consulte Control del acceso a una experiencia.

) o delete () asociado al perfil. Una vez creados los perfiles de control de acceso, se pueden asignar a un sitio como parte de las propiedades del sitio. Para obtener información, consulte Control del acceso a una experiencia.

Configuración de la URL de ACS

Su proveedor de SSO le pedirá la dirección URL del servicio Assertion Consumer Service (ACL URL). La ACL URL aparece en la sección SSO de la tabla Perfiles de control de acceso.

El valor predeterminado de la URL de ACS es.https://auth.bcvp0rtal.com/login/callback También se puede redefinir la ACL URL facilitando una dirección URL propia. Estas dos opciones se pueden emplear para configurar proveedores SSO más estrictos.

Contactar con Soporte

Contactar con Soporte del sistema

del sistema